XP各類處理程序的名稱、位置及對應之服務

出自KMU Wiki

原則上,Windows系統中的處理程序,大致可分為以下3大類:

目錄 |

[編輯] 系統服務程序

常見的系統服務程序大致有以下幾種:

1. svchost.exe

其主要負責啟動微軟Windows系統中諸多共用服務,包括Logical Disk Manager(磁碟管理服務)、

RPC(Remote Procedure Call 系統核心服務)、Automatic Updates(windows自動更新)、DHCP Client等。

一般而言,系統服務多半是由載入動態連結程式庫(DLL)而啟動,而大部分的系統服務會透過共用方式,

藉由svchost.exe載入相對應的DLL檔來啟動服務。

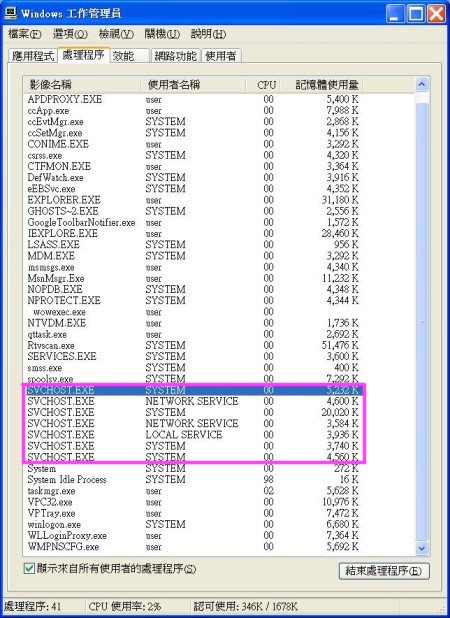

正因為如此,在「Windows工作管理員/處理程序」視窗中,可以看到多個正在運行的 svchost.exe程序,

原則上,在Windows 2000系統中不會超過2個,在Windows XP環境則不會超過5個。

(大致有netsvcs、LocalService、NetworkService、HTTPFilter及imgsvc等5 類)

若超過的話,很有可能是惡意程式所偽裝之程序。

無論如何,正常且合法的svchost.exe檔,其路徑位置是在“C:\WINDOWS\System32”下。

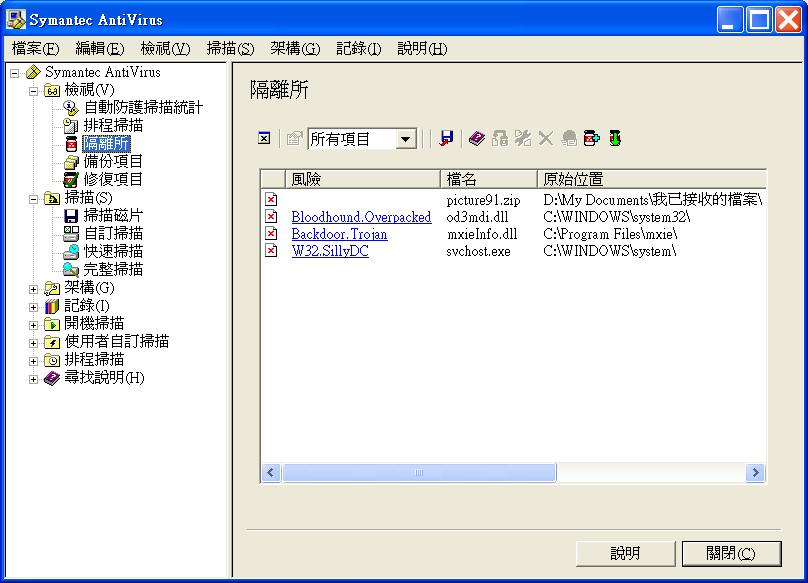

曾經見識過svchost.exe的行程,多達7支之多的電腦.

掃個毒吧! 果然中了一些毒.....

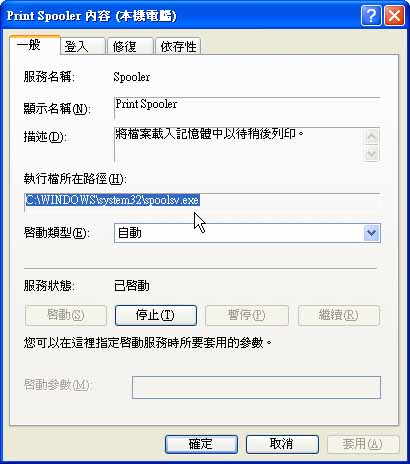

2. spoolsv.exe

本程序是系統服務中“Print Spooler”服務所對應的執行檔,其主要工作是將檔案載入記憶體中,

以待稍後列印,也就是專門負責管理緩衝區中,佇列之本地及網路列印作業,

使用者若任意加以停用,可能會造成原本的列印作業無法正常運作;該檔之路徑位置為“C:WINDOWSSystem32”。

3. csrss.exe

屬於Win32子系統程序,主要作用在於創建或刪除執行緒及16位元之DOS虛擬環境;

其存放的路徑位置一樣在“C:\WINDOWSSystem32”之下。

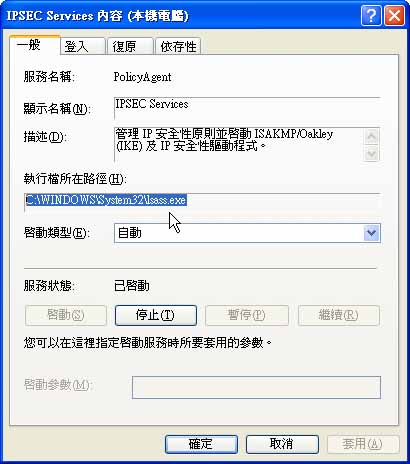

4. lsass.exe

IPSEC Service(網際網路通訊協定安全性的服務)、Net Logon(網域登入服務)、NT LM Security Support Provider(Telnet 服務用的東西 lsass.exe)、Protected Storage(受保護存放區服務)

與Security Accounts Manager等多種IP安全管理、帳號驗證與安全儲存等服務,

都是透過lsass.exe執行檔來啟動;其存放位置一樣在“System32”目錄下。

註:

IPSec 是一種傳輸層次安全性的型式。IPSec 是設計將資料在兩部電腦間傳送時進行加密, 來保護資料以免受到修改或解譯。

Netlogon Netlogon(網域登入服務)的行程名是lsass.exe,WinXP Home/Pro中預設安裝的啟動檔案類型分別是手動和自動,依賴Workstation服務。 這個服務是用來做網域審查的。當你的電腦處在一個域網內時,如果要使用網內的域伺服器登入到域網時,就要通過它來登入了。一般用戶用不著,禁用即可。

NT LM Security Support Provider NtLmSsp(NT LM安全性支持提供者服務)的行程名是lsass.exe,WinXP Home/PRO預設安裝的啟動檔案類型是手動,它不依賴於其他服務。 NT LM的意思即NT LanManger,是NT下提供的認證方法之一,使用了64位的加密手段。NtLmSsp這個服務主要針對RPC(遠端程序使用),通常RPC可以選項關於兩種通信方式,一種是傳輸傳輸協定,比如TCP/IP、UDP、IPX等,另一種為命名管道(Pipeline)。 通常情況下Windows預設選項都是傳輸傳輸協定,而由於RPC是採用非加密傳輸的,通信資料安全無法得到保證,而NtLmSsp就可向這一類RPC提供安全服務。 WinXP中已知的這類RP C套用就是Telnet服務(Telnet也依賴於NtLmSsp),因此無需Telnet服務的單機用戶可將NtLmSsp其關閉。

Protected Storage ProtectedStorage的行程名是lsass.exe,WinXP Home/PRO預設安裝的啟動檔案類型是自動,依賴於Remote Procedure Call。 這一服務提供對敏感性資料保護的功能,比如密碼、證書等,但通常它只針對Windows自身的敏感資料進行保護,可用來儲存你電腦上的密碼。通常上網的用戶都比較喜歡開這個服務,畢竟像自動填表這些功能給人帶來不少方便。 但如果你的電腦是多用 戶環境,或是使用筆記型電腦,經常移動辦公,那麼這個服務就要謹慎使用了。 有不少密碼破解軟體就是針對這個ProtectedStorage的,比較有名的有Protected Storage PassView,用它可以輕易得到被儲存在ProtectedStorage中你曾經上過的論壇的帳號密碼、撥號密碼等。因此,對於這個服務要視使用環境而定,在不安全的環境下還是關閉較好。

5. smss.exe

其為連線對話管理子系統,專門負責啟動用戶之連線對話;存放位置一樣在“System32”目錄下。

6. winlogon.exe

主要負責用戶登錄狀態之更換,例如系統歡迎畫面、登入、登出及工作站鎖定等狀態顯示的切換。

它會將使用者的認證操作要求,傳送給負責身分認證之DLL 檔,然後再接收DLL檔的指示,進行狀態切換;

其所在位置與前述幾個程序一樣,皆放在“System32”目錄下。

7. services.exe

專門啟動Event Log及Plug and Play這2個系統服務的執行檔;其存放位置一樣在“System32”目錄下。

[編輯] 一般程序

常見的一般程序大致有幾下幾種:

•explorer.exe-亦即資源管理器,它是使用者與系統核心之間的介面-shell,

使用者必須透過它,才能以桌面及工作列上的圖示,存取並管理電腦中的各項資源;

其存放位置在“C:\WINDOWS”目錄下。

•rundll32.exe-負責執行DLL內建函式的執行檔;其存放路徑為“C:\WINDOWSSystem32”。

•ctfmon.exe-啟動微軟入法之執行檔;存放目錄一樣在“System32”下。

[編輯] 應用軟體處理程序

事實上,應用軟體的執行檔,多屬於一般程序,但是仍有一些應用程式,

例如防毒軟體,會同時啟動屬於系統服務程序及一般程序的執行檔。以下即為常見的應用軟體程序:

•iexplore.exe-亦即IE瀏覽器的執行程序,請注意其拼法,雖然IE全名是Internet Explorer,

但其合法執行程序是少1個“r”,

若在「處理程序」視窗中發現多1個“r”的“iexplorer.exe”,那麼,肯定是惡意程式無疑。

此外,該程序並不會隨著系統開啟而啟動,所以,開機之後若沒有執行IE,

但是卻在「處理程序」視窗中發現該程序檔,也可能是惡意程式。

至於該程序的合法位置,則是在“C:\Program FilesInternet Explorer”下。

•其他-只要啟動Office Word、Excel、PowerPoint、Adobe Photoshop、Mozilla Firefox或Windows Media Player等任何應用軟體,

使用者皆可在「處理程序」視窗中看到相對應的執行檔。

[編輯] 判斷合法及惡意程序的基本準則

無論如何,透過上述各種常見執行程序之介紹,使用者可對合法處理程序的作用、名稱及存放位置有所了解,

接下來,管理人員即可透過以下幾點基本準則,來判斷系統內運行中的執行程序是否合法。

1.執行程序之正確拼法

惡意攻擊者多半會以檔案外觀幾可亂真的手法,達到魚目混珠的目的。

例如svchost.exe仿成svch0st.exe、explorer.exe仿成 explore.exe、rundll32.exe則改成rund1l32.exe等,

就是故意將“o”改成“0”、“l”改成“1”,抑或多了個 “r”。

2.執行程序的大小寫

一般而言,Windows系統服務執行檔的所有字母均為小寫,除了IE之外,微軟Office應用軟體所有字母皆是大寫,

而其他第3方應用軟體,則多半首字大寫。

如果使用者發現系統內原本的 “svchost.exe”竟寫成“Svchost.exe”,抑或“winlogon.exe”

寫成“WINLOGON.exe”,那麼絕對有問題。

3.執行程序之所在路徑位置

除了應用軟體使用者可自訂安裝目錄外,基本上,每個執行程序皆有固定的存放位置,

因此,一旦在不該出現的目錄下,發現某執行程序時,就有可能是惡意程序。

例如svchost.exe等系統程序,絕對會放在“C:\WINDOWSSystem32”目錄下,

如果使用者在“C:\”或“C:\WINDOWS”根目錄下發現該檔,那就是惡意程式。

此外,如果在系統程序目錄常見的資料夾“System32”下看到一般程序,也必定是惡意程式.

4.例行安檢時 應儘可能關閉所有應用程式

原則上,仍有一些處理程序不會隨著系統開機而啟動,例如IE瀏覽器即為顯例。

使用者可關閉所有應用程式,若仍發現iexplore.exe等一些冒名合法應用程式的執行檔,

即可合理懷疑其為惡意程式。

參考: