Windows Vista 設定防火牆

出自KMU Wiki

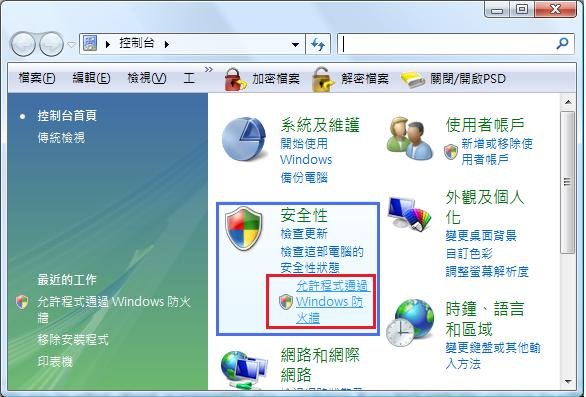

開啟 "控制台" .....

點選 "安全性" ==> "允許程式通過Windows防火牆"......

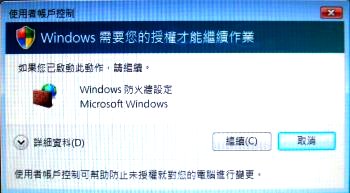

Windows Vista 會出現 "使用者授權的畫面" ......按下 "繼續" .....

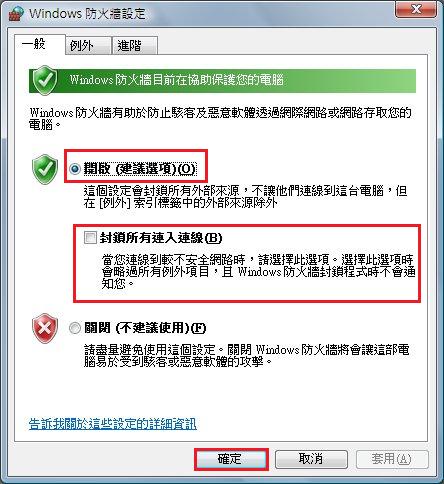

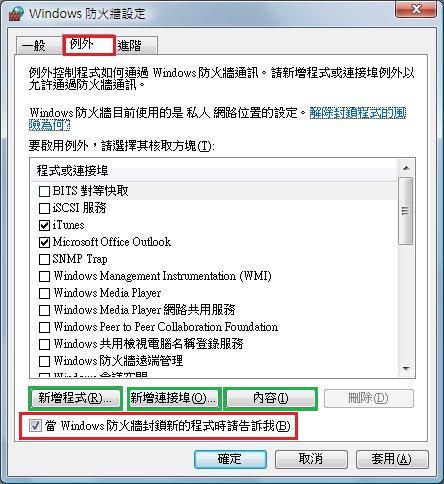

Windows Vista 防火牆的設定分為 "一般" "例外" "進階" 三個頁籤.........

一般 : 主要的功能是將Windows防火牆 "開啟" 或 "關閉" , "封鎖所有連入連線" 的選項是指Windows 防火牆會略過所有例外項目,並且程式不會通知您.

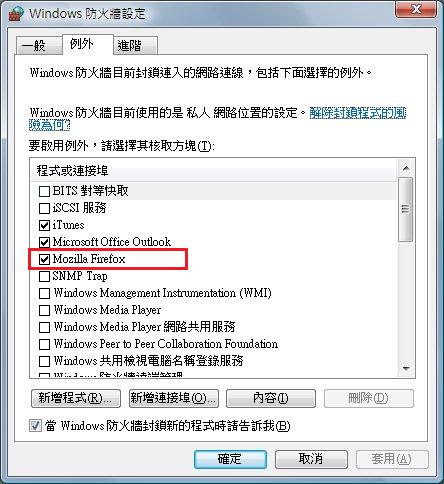

例外 : 要啟用例外設定,使程式或連接埠不受防火牆的限制,可於方框內選取程式或連接埠,亦可自訂"新增程式" "新增連接埠".....

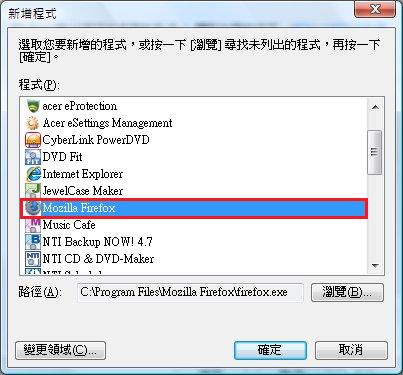

Windows 防火牆 例外處理之新增程式範例 (新增 Mozilla Firefox)

新增完成,Mozilla Firefox便出現在 例外處理的方框內了.

進階 : 內有區域連線的設定值,受防火牆保護著.若不保護,將勾選拿掉.為系統安全,還是留著吧......

瞭解 Windows 防火牆例外

當您第一次開啟 [Windows 防火牆],或還原 [Windows 防火牆] 預設設定值時,將在所有網路連線上封鎖所有未經請求的傳入流量。

這表示任何嘗試在 TCP 或 UDP 連接埠上接聽流量的程式或系統服務將無法接收網路流量。

若要允許程式及系統服務透過這些連接埠接收未經請求的流量,您需要將程式或系統服務新增到 [Windows 防火牆] 例外清單,

或您需要判定程式或系統服務使用哪一個連接埠或哪些連接埠,然後將這個連接埠或這些連接埠新增到 [Windows 防火牆] 例外清單。

將程式、系統服務及連接埠新增到例外清單是控制允許哪一個流量通過 [Windows 防火牆] 的最常用方法。

附註

您也可以控制允許哪一個流量通過 [Windows 防火牆],方法為設定 [Windows 防火牆:允許已驗證的 IPSec 略過] 群組原則設定值。

然而,這不是控制通過 [Windows 防火牆] 之流量的常用方法。

設定例外

您可以根據全域或根據每一連線,將例外新增到 [Windows 防火牆] 例外清單。全域例外會套用到電腦上的所有網路連線,包括您建立的新連線。

設定全域 [Windows 防火牆] 例外的建議方法是使用 [安全性設定精靈 (SCW)]。您也可以在 [控制台] 中的 [Windows 防火牆] 使用 [例外] 索引標籤,

將程式、系統服務及連接埠的全域例外新增到 [Windows 防火牆] 例外清單。您也可以使用 netsh firewall 命令及 [Windows 防火牆] 群組原則設定值,

新增程式、系統服務及連接埠的全域例外。每一連線例外會套用到特定的網路連線。您可以在 [控制台] 中的 [Windows 防火牆],

設定 [進階] 索引標籤上的 [網路連線設定值],以及使用 netsh firewall set portopening 及 netsh firewall set icmpsettings 命令,

新增系統服務及連接埠的每一連線例外。您無法使用 [Windows 防火牆] 群組原則設定值,設定每一連線例外。

您也可以在 [控制台] 中的 [Windows 防火牆] 使用 [例外] 索引標籤、使用 netsh firewall set 命令或使用 [Windows 防火牆] 群組原則設定值,

啟用或停用預先設定的 [Windows 防火牆] 例外來設定例外。下表列出預先設定的例外,依預設,全都是已停用:

|

檔案及印表機共用 |

開啟 TCP 連接埠 139 及 445,以及 UDP 連接埠 137 及 138。允許電腦接收共用檔案、資料夾及印表機的未經請求流量。 |

|

遠端桌面 |

開啟 TCP 連接埠 3389。允許利用遠端桌面連線功能來遠端管理電腦。 |

|

UPnP 架構 |

開啟 TCP 連接埠 2869 及 UDP 連接埠 1900。允許電腦接收來自其他電腦及裝置的 UPnP 探索要求。 |

|

遠端管理 |

開啟 TCP 連接埠 135 及 445。允許 Svchost.exe 及 Lsass.exe 接收未經請求的傳入流量,以及允許主機服務開啟其他動態指派的連接埠,通常位於 1024 到 1034 的範圍。允許利用如 Microsoft Management Console (MMC) 及 Windows Management Instrumentation (WMI) 的系統管理工具來遠端管理電腦。 |

|

ICMP |

包括一套網際網路控制訊息通訊協定 (ICMP) 例外。ICMP 例外允許您控制電腦如何回應及傳送 ICMP 訊息,包括 ping 命令所使用的訊息。

附註 您可以使用 [Windows 防火牆] 應用程式設計介面 (API),以程式設計方式設定 [Windows 防火牆] 例外。 ==減輕與例外相關的風險== 每次將程式、系統服務或連接埠新增到例外清單,就讓您的電腦更易遭到攻擊。常見的網路攻擊使用連接埠掃瞄軟體,識別已開啟的電腦及未受保護的連接埠。 將多個程式、系統服務及連接埠新增到例外清單,您將使得防火牆的用途遭到挫敗,因而增加您電腦的攻擊面。當您為數個不同的角色設定伺服器, 且您需要開啟多個連接埠來容納每一個伺服器角色時,通常會發生這個問題。您應該仔細地評估任何需要您開啟多個連接埠之伺服器的設計。 為多個角色設定或設定為提供多個服務的伺服器可能是您組織中重要的失敗點,而且通常指出不良的基礎結構設計。 若要協助降低安全性風險,請遵循這些指導方針: 只在需要例外時才建立 如果您認為程式或系統服務可能因為未經請求的傳入流量而需要連接埠,請不要將程式或系統服務新增到例外清單,直到您驗證程式或系統服務已嘗試接聽未經請求的流量。 依預設,當程式嘗試接聽未經請求的流量時,[Windows 防火牆] 會顯示通知。您也可以使用安全性事件記錄,來判定系統服務是否已嘗試接聽未經請求的流量。 絕不允許您無法識別之程式的例外 如果 [Windows 防火牆] 通知您,程式已嘗試接聽未經請求的流量,請在新增程式到例外清單之前,驗證程式及可執行檔 (.exe) 的名稱。 同樣地,如果您使用安全性事件記錄,識別已嘗試接聽未經請求流量的系統服務,請在新增連接埠到系統服務的例外清單之前,驗證服務是否為合法的系統服務。 當不再需要例外時移除它 如果您將程式、系統服務或連接埠新增到伺服器上的例外清單,然後變更伺服器的角色,或重新設定伺服器上的服務及應用程式,請確定更新例外清單,並移除所有不再需要的例外。 ==建立例外的最佳作法== 除了管理例外的一般指導方針之外,請在新增程式、系統服務或連接埠到例外清單時,使用下列最佳作法。 新增程式 在嘗試新增連接埠之前,永遠嘗試將程式 (.exe 檔案) 或在 .exe 檔案內執行的系統服務新增到例外清單。當您將程式新增到例外清單時,[Windows 防火牆] 會動態地開啟程式所需的連接埠。 當程式執行時,[Windows 防火牆] 允許傳入流量通過必要的連接埠;當程式不在執行時,[Windows 防火牆] 會封鎖任何傳送到連接埠的傳入流量。 新增系統服務 如果系統服務在 Svchost.exe 內執行,請不要將系統服務新增到例外清單。將 Svchost.exe 新增到例外清單允許任何在每一個 Svchost.exe 例項內執行的系統服務,接收未經請求的傳入流量。 只在系統服務在 .exe 檔案內執行,或您可以啟用預先設定的 [Windows 防火牆] 系統服務例外 (如 UPnP 架構例外或檔案及印表機共用例外) 時,才應該將系統服務新增到例外清單。 新增連接埠 您應該把將連接埠新增到例外清單,做為最後的辦法。當您將連接埠新增到例外清單時,不管是否有程式或系統服務在連接埠上接聽傳入流量,[Windows 防火牆] 都將允許傳入流量通過連接埠。

|